Los hackers rusos están tratando de aprovecharse de los millones de empleados que trabajan desde su casa debido a las órdenes de refugio en el lugar.

La firma de seguridad Symantec dijo esta semana que había descubierto y luego notificado a las empresas que el grupo de piratería ruso Evil Corp había estado atacando a empleados remotos con los llamados ataques de ransomware.

En un ataque típico de ransomware, los delincuentes envían a las víctimas un correo electrónico, a menudo creado para que parezca que es de un colega, que contiene un enlace a un sitio malicioso. Cuando los usuarios acceden al sitio fraudulento, los delincuentes pueden hacerse cargo de sus computadoras y exigir el pago, generalmente en criptomonedas como Bitcoin, para recuperar el control de sus dispositivos.

Symantec dijo que 31 organizaciones con sede en los Estados Unidos se vieron comprometidas en la última serie de ataques, «ocho de las cuales son compañías Fortune 500». La empresa de seguridad no reveló los nombres de las organizaciones afectadas ni si pagaron algún rescate. La firma de seguridad dijo que si bien los piratas informáticos «violaron las redes de las organizaciones objetivo», los delincuentes solo estaban «en el proceso de sentar las bases para organizar ataques de ransomware», lo que implica que no completaron sus planes de extorsión previstos.

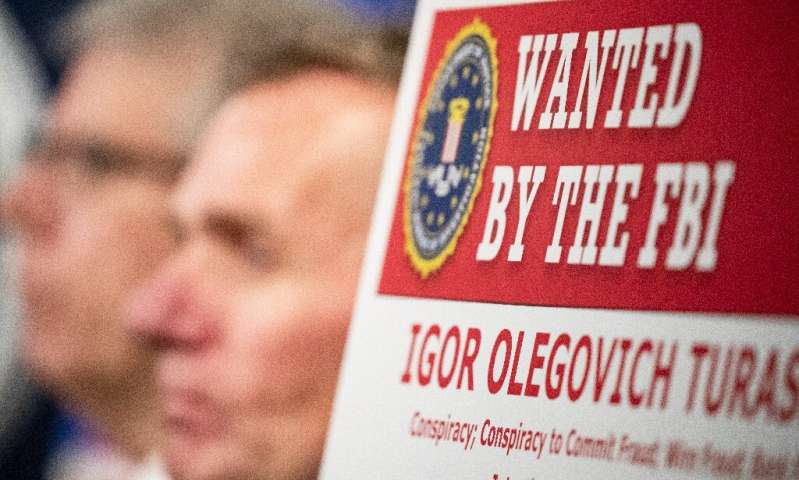

Este reciente intento de piratería utilizó un tipo específico de ransomware conocido como WastedLocker, que Symantec dijo que fue desarrollado por Evil Corp. Dos de los presuntos miembros de Evil Corp han sido acusados previamente por el Departamento de Justicia de los EE. UU. Por una «ola de delitos cibernéticos de una década» que afecta a bancos y empresas financieras no especificadas, dijo Symantec.

Eric Chien, director técnico de Symantec, dijo en una entrevista con el New York Times que los piratas informáticos pudieron lanzar ataques de ransomware a los trabajadores a través de malware que «se implementó en sitios web comunes e incluso en un sitio de noticias», sin describir los sitios web comprometidos que contienen el código malicioso. Desde esos sitios web comprometidos, los usuarios descargan inadvertidamente una actualización de software falsa que instala el malware en sus computadoras.

Ese malware inspecciona las computadoras de las personas para ver si han instalado una red privada virtual corporativa, o VPN, que las empresas generalmente requieren que sus empleados remotos usen para acceder a datos corporativos confidenciales. El malware aprende el nombre de la empresa del empleado de la VPN y luego puede infectar las computadoras de las personas una vez que esos trabajadores visitan otro sitio web.

«Una vez que la máquina se vuelve a conectar a la red corporativa, el código se implementa, con la esperanza de obtener acceso a los sistemas corporativos», dijo el Times.